Co to jest hakowanie ekranu i jak możesz się chronić?

Być może słyszałeś już termin „hakowanie ekranu”, ale możesz nie być pewien, co to znaczy. Hakowanie ekranu lub hakowanie ekranu dotykowego to rodzaj cyberataku polegający na przejęciu kontroli nad ekranem dotykowym smartfona lub komputera innej osoby bez jej zgody.

Przejmując kontrolę nad ekranem dotykowym, osoby atakujące mogą wykonywać różne złośliwe zadania. Cybernapastnicy mogą go również używać do uzyskiwania dostępu do poufnych informacji, takich jak hasła i nazwy użytkowników.

Na czym więc polega hakowanie ekranu? A co najważniejsze, jak można się przed tym uchronić?

Co to jest hakowanie ekranu blokady?

Hakowanie ekranu odbywa się zwykle za pomocą ekranu dotykowego urządzenia. Atakujący mogą mieć zdalny dostęp do ekranu lub fizycznie wchodzić z nim w interakcję i wykorzystywać słabości sprzętu lub oprogramowania. Odbywa się to poprzez wykorzystanie interferencji elektromagnetycznej (EMI), procesu, w którym sygnały elektryczne mogą być wykrywane i manipulowane. Ponieważ urządzenia z ekranem dotykowym zawierają różne sygnały elektryczne, przez to są podatne na zakłócenia elektromagnetyczne. Hakowanie ekranu może również obejmować wykorzystywanie luk w systemie operacyjnym urządzenia lub konstrukcji sprzętu.

Korzystając z EMI, hakerzy mogą zdalnie wprowadzać fałszywe punkty dotykowe do ekranu dotykowego urządzenia i kontrolować urządzenie bez dotykania go.

Gdy hakerzy uzyskają dostęp do Twojego ekranu, mogą wykonywać różne złośliwe działania, takie jak zmiana hasła ekranu blokady, uzyskiwanie dostępu do poufnych danych, instalowanie złośliwego oprogramowania i nie tylko.

Co to jest dotyk ducha?

Widmowy dotyk, zwany także stuknięciem ekranu lub fantomowym dotykiem, to rodzaj hakowania ekranu dotykowego, który polega na użyciu małego urządzenia (np. smartfona, tabletu lub laptopa) do kontrolowania aktywności na ekranie innego urządzenia. Dzieje się tak, gdy haker używa EMI do symulacji fałszywego palca lub obiektu na ekranie dotykowym i może nim sterować bez kontaktu fizycznego. Kontrolując ruchy ekranu dotykowego, hakerzy mogą uzyskać dostęp do poufnych informacji, takich jak hasła i dane osobowe, bez pozostawiania żadnych fizycznych śladów ich obecność. Ghost touch może również służyć do inicjowania ataków hakerskich, takich jak dokonywanie zakupów bez wiedzy właściciela lub uzyskiwanie dostępu do kont finansowych.

Problemy z dotykiem duchów nie zawsze są spowodowane przez hakerów, ale mogą wskazywać na złośliwą aktywność.

Jak przeprowadzane jest hakowanie ekranu?

Oto kroki, jakie podejmują cyberprzestępcy, aby skutecznie zhakować ekran dotykowy.

Krok 1: Wyszukaj odpowiednie miejsce

Hakerzy będą szukać publicznego miejsca, w którym będą mieli dostęp do ekranu urządzenia. Może to być w poczekalni na lotnisku, kawiarni, bibliotece, a nawet w pociągu. W takich miejscach mogą za pomocą EMI uzyskać dostęp do ekranu dotykowego urządzeń, które leżą na stole z ekranem skierowanym w stronę stołu.

Krok 2: Zainstaluj sprzęt EMI

Gdy haker znajdzie odpowiednią lokalizację, instaluje swój sprzęt EMI. Składa się z anteny i wzmacniacza, generujących sygnały magnetyczne, które mogą być wykorzystane do zakłócania pola elektromagnetycznego urządzenia z ekranem dotykowym.

Krok 3: Wyślij sygnały elektromagnetyczne

Następnie haker wysyła fale elektromagnetyczne o określonych częstotliwościach, aby zakłócać sygnały ekranu dotykowego i generować fałszywe dotknięcia ekranu w celu uzyskania nad nim kontroli. Atakujący mogą wprowadzać impulsy elektromagnetyczne do elektrod ekranu dotykowego, aby zdarzenia były rejestrowane jako zdarzenia dotykowe.

Krok 4: Uzyskaj dostęp do urządzenia

Gdy haker przechwyci i zakłóci pole elektromagnetyczne urządzenia, może uzyskać do niego dostęp i przejąć nad nim kontrolę. To pozwala im na wykonywanie różnych złośliwych działań.

Co mogą zrobić atakujący za pomocą hakowania ekranu?

Hakerzy ekranu mogą wykonywać różne złośliwe działania na urządzeniu, takie jak:

- Odbieranie lub wykonywanie połączeń : hakerzy mogą uzyskiwać dostęp do książki telefonicznej urządzenia i wybierać numery w celu nawiązywania lub odbierania połączeń przychodzących.

- Uruchamianie złośliwych witryn za pomocą klawiatury : Haker może uruchomić złośliwą witrynę lub stronę internetową, a następnie wpisać polecenia na klawiaturze.

- Instalowanie złośliwego oprogramowania : intruzi mogą instalować złośliwe oprogramowanie na urządzeniu bez wiedzy użytkownika, co pozwala im uzyskać dostęp do poufnych danych.

- Przechwytywanie wiadomości : cyberatakujący może wykorzystywać hakowanie ekranu do przechwytywania, czytania, zapisywania i usuwania wiadomości z urządzenia.

- Uzyskaj dostęp do informacji kontaktowych : osoby atakujące mogą również uzyskać dostęp do kontaktów na urządzeniu, w tym adresów e-mail i numerów telefonów.

- Uzyskaj dostęp do kont w mediach społecznościowych : Hakerzy ekranowi mogą uzyskiwać dostęp do kont w mediach społecznościowych użytkownika i publikować wiadomości lub złośliwe linki.

Jakie są oznaki hakowania ekranu?

Wykrycie hakowania ekranu jest trudne na wczesnym etapie, ponieważ haker nie pozostawia żadnych fizycznych dowodów. Istnieją jednak pewne znaki ostrzegawcze, na które możesz zwrócić uwagę, jeśli podejrzewasz, że Twoje urządzenie zostało zhakowane.

Na przykład podczas konfigurowania nowego urządzenia użytkownicy zwykle zapisują swoje preferencje i ustawienia. Jeśli zauważysz jakiekolwiek zmiany w tych ustawieniach, może to oznaczać, że Twoje urządzenie zostało zhakowane. Podobnie, jeśli zauważysz nietypowe wiadomości lub połączenia, możliwe, że haker uzyskał dostęp do Twojego urządzenia.

Hakerzy ekranu mogą zużywać duże ilości danych, aby kontrolować urządzenie. Jeśli zauważysz niezwykle wysokie wykorzystanie danych, może to oznaczać, że działa coś złośliwego.

A jeśli Twoje urządzenie jest sparowane z urządzeniem Bluetooth, którego nie rozpoznajesz, to również może być oznaką hakowania ekranu.

Jak chronić się przed hakowaniem ekranu

Biorąc pod uwagę niebezpieczeństwa związane z hakowaniem ekranu, ważne jest, aby podjąć kroki w celu ochrony siebie i swojego urządzenia przed takimi atakami. Oto kilka wskazówek, które mogą pomóc.

Użyj bezpiecznej metody odblokowywania

Najskuteczniejszym sposobem ochrony urządzenia przed atakami hakerskimi na ekran jest użycie bezpiecznej metody odblokowania. Jeśli Twój telefon obsługuje uwierzytelnianie biometryczne, takie jak odcisk palca lub rozpoznawanie twarzy, upewnij się, że używasz tego zamiast wzoru lub kodu PIN.

Włącz uwierzytelnianie dwuskładnikowe

Uwierzytelnianie dwuskładnikowe (2FA) to dodatkowa warstwa zabezpieczeń Twojego urządzenia, która oprócz hasła wymaga podania kodu przesłanego na Twoje urządzenie lub numeru telefonu. 2FA zapewnia, że nawet jeśli ktoś zna Twoje hasło, nie będzie mógł uzyskać dostępu bez dodatkowego kodu.

Zachowaj ostrożność w miejscach publicznych

Podczas korzystania z urządzenia w miejscach publicznych należy zachować dodatkowe środki ostrożności, aby ekran urządzenia nie był odsłonięty. Unikaj pozostawiania telefonu bez nadzoru i trzymaj go poza zasięgiem wzroku, gdy go nie używasz.

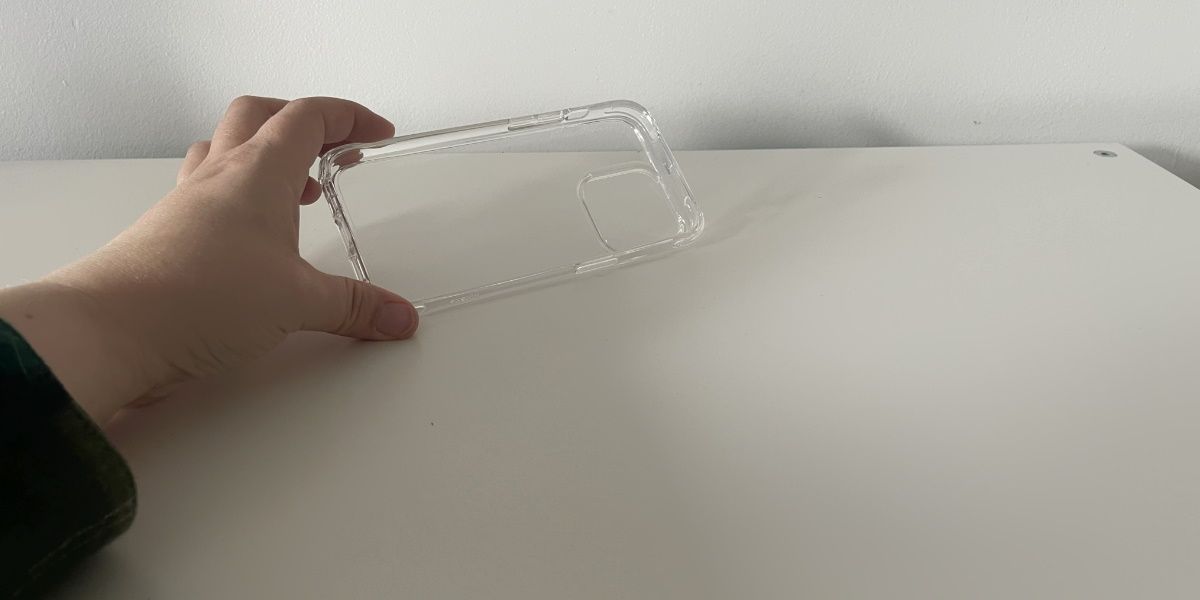

Używaj etui niemagnetycznych

Używając smartfona, laptopa lub tabletu w miejscach publicznych, rozważ zainwestowanie w niemagnetyczne etui. Może to pomóc w ochronie urządzenia przed złośliwymi aktorami, którzy mogą próbować uzyskać do niego dostęp poprzez hakowanie ekranu.

Uważaj na hakowanie ekranu blokady

Hakowanie ekranu blokady może być katastrofalne, dlatego ważne jest, aby podjąć kroki w celu ochrony. Konieczne jest stosowanie bezpiecznej metody odblokowywania, włączenie uwierzytelniania dwuskładnikowego, zachowanie szczególnej ostrożności w miejscach publicznych i inwestowanie w niemagnetyczne etui do urządzeń. Postępując zgodnie z tymi wskazówkami, możesz mieć pewność, że hakowanie ekranu nie będzie problemem.

Dodaj komentarz